Zombie Crapware Hvordan Windows Platform Binærbord Fungerer

Få mennesker la merke til den gangen, men Microsoft la til en ny funksjon til Windows 8 som gjør det mulig for produsenter å infisere UEFI-firmware med crapware. Windows vil fortsette å installere og gjenopplive denne søppelprogrammet selv etter at du har utført en ren installasjon.

Denne funksjonen fortsetter å være til stede i Windows 10, og det er absolutt mystifying hvorfor Microsoft ville gi PC-produsenter så mye kraft. Det fremhever viktigheten av å kjøpe PCer fra Microsoft Store - selv om du utfører en ren installasjon, kan det ikke bli kvitt alt forhåndsinstallert bloatware.

WPBT 101

Begynn med Windows 8, en PC-produsent kan legge inn et program - en Windows .exe-fil, i hovedsak - i PC-en UEFI-firmware. Dette lagres i delen "Windows Platform Binary Table" (WPBT) i UEFI-firmware. Når Windows støtter, ser det på UEFI-firmware for dette programmet, kopierer det fra fastvaren til operativsystemstasjonen, og kjører den. Windows selv gir ingen måte å stoppe dette på. Hvis produsentens UEFI-firmware tilbyr det, kjører Windows det uten spørsmål.

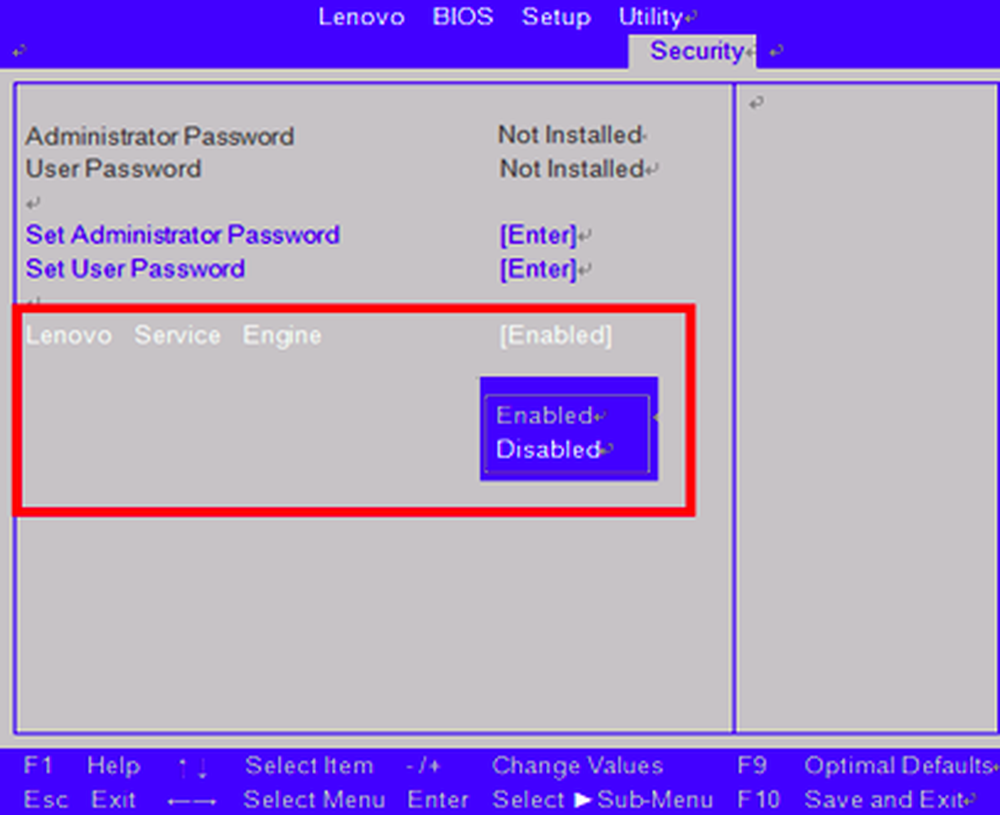

Lenovos LSE og sikkerhetshullene

Det er umulig å skrive om denne tvilsomme funksjonen uten å merke seg saken som brakte den til offentlig oppmerksomhet. Lenovo sendte en rekke PCer med noe som kalles "Lenovo Service Engine" (LSE) aktivert. Her er hva Lenovo hevder er en komplett liste over berørte PCer.

Når programmet kjøres automatisk av Windows 8, laster Lenovo Service Engine ned et program kalt OneKey Optimizer og rapporterer litt data tilbake til Lenovo. Lenovo setter opp systemtjenester designet for å laste ned og oppdatere programvare fra Internett, noe som gjør det umulig å fjerne dem - de kommer til og med automatisk tilbake etter en ren installasjon av Windows.

Lenovo gikk enda lenger og utvidet denne skyggefulle teknikken til Windows 7. UEFI-firmware sjekker filen C: \ Windows \ system32 \ autochk.exe og overskriver den med Lenovos egen versjon. Dette programmet kjører ved oppstart for å sjekke filsystemet på Windows, og dette trikset gjør det mulig for Lenovo å gjøre denne ubehagelige øvelsen på Windows 7 også. Det går bare for å vise at WPBT ikke engang er nødvendig - PC-produsenter kan bare få deres firmware å overskrive Windows-systemfiler.

Microsoft og Lenovo oppdaget et stort sikkerhetsproblem med dette som kan utnyttes, så Lenovo har heldigvis sluttet å skifte PCer med denne ekkel søppel. Lenovo tilbyr en oppdatering som fjerner LSE fra bærbare PCer og en oppdatering som fjerner LSE fra stasjonære PCer. Men disse blir ikke lastet ned og installert automatisk, så mange - sannsynligvis mest berørte Lenovo-PCer vil fortsette å ha denne søppelposten installert i deres UEFI-firmware.

Dette er bare et annet styggt sikkerhetsproblem fra PC-produsenten som brakte oss PC-er infisert med Superfish. Det er uklart om andre PC-produsenter har misbrukt WPBT på en lignende måte på noen av deres PCer.

Hva sier Microsoft om dette?

Som Lenovo bemerker:

"Microsoft har nylig utgitt oppdaterte sikkerhetsretningslinjer for hvordan du best kan implementere denne funksjonen. Lenovos bruk av LSE er ikke i samsvar med disse retningslinjene, og Lenovo har derfor sluttet å sende skrivebordsmodeller med dette verktøyet og anbefaler at kunder med dette verktøyet aktiveres, kjører et "ryddig" verktøy som fjerner LSE-filene fra skrivebordet. "

Med andre ord, Lenovo LSE-funksjonen som bruker WPBT til å laste ned junkware fra Internett, ble tillatt under Microsofts originale design og retningslinjer for WPBT-funksjonen. Retningslinjene er nå bare blitt raffinert.

Microsoft tilbyr ikke mye informasjon om dette. Det er bare en enkelt .docx-fil - ikke engang en nettside - på Microsofts nettsted med informasjon om denne funksjonen. Du kan lære alt du vil om det ved å lese dokumentet. Det forklarer Microsofts begrunnelse for å inkludere denne funksjonen, ved hjelp av vedvarende tyverisikringsprogramvare som et eksempel:

"Det primære formål med WPBT er å tillate at kritisk programvare fortsetter, selv om operativsystemet er endret eller blitt installert på nytt i en" ren "konfigurasjon. En brukstilfelle for WPBT er å aktivere tyverisikringsprogramvare som er nødvendig for å vedvare hvis en enhet har blitt stjålet, formatert og installert på nytt. I dette scenariet gir WPBT-funksjonaliteten muligheten for tyverisikringsprogramvaren å installere seg på nytt i operativsystemet og fortsette å fungere som ønsket. "

Dette forsvaret av funksjonen ble bare lagt til i dokumentet etter at Lenovo brukte det til andre formål.

Inkluderer PCen din WPBT-programvare?

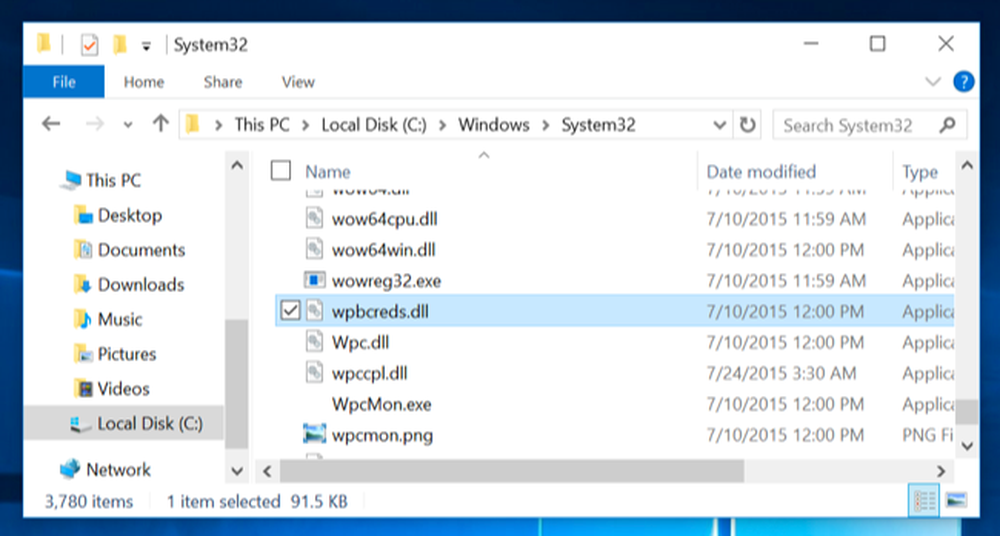

På PCer som bruker WPBT, leser Windows de binære dataene fra tabellen i UEFI-firmware og kopierer den til en fil med navnet wpbbin.exe ved oppstart.

Du kan sjekke din egen PC for å se om produsenten har inkludert programvare i WPBT. For å finne ut, åpne katalogen C: \ Windows \ system32 og se etter en fil som heter wpbbin.exe. Filen C: \ Windows \ system32 \ wpbbin.exe eksisterer bare hvis Windows kopierer den fra UEFI-firmware. Hvis den ikke er til stede, har ikke PC-produsenten brukt WPBT til å kjøre programvare automatisk på PCen.

Unngå WPBT og andre Junkware

Microsoft har satt opp noen få regler for denne funksjonen i etterkant av Lenovos uansvarlige sikkerhetssvikt. Men det er forbløffende at denne funksjonen selv eksisterer i første omgang - og spesielt forvirrende at Microsoft ville gi det til PC-produsenter uten noen klare sikkerhetskrav eller retningslinjer for bruken av det..

De reviderte retningslinjene instruerer OEM'er for å sikre at brukerne faktisk kan deaktivere denne funksjonen hvis de ikke vil ha det, men Microsofts retningslinjer har ikke stoppet PC-produsenter fra å misbruke Windows-sikkerhet tidligere. Vitne Samsung-frakt-PCer med Windows Update deaktivert fordi det var enklere enn å jobbe med Microsoft for å sikre at de riktige driverne ble lagt til i Windows Update.

Dette er enda et eksempel på at PC-produsenter ikke tar Windows-sikkerhet alvorlig. Hvis du planlegger å kjøpe en ny Windows-PC, anbefaler vi at du kjøper en fra Microsoft Store, Microsoft bryr seg faktisk om disse PCene og sikrer at de ikke har skadelig programvare som Lenovos Superfish, Samsungs Disable_WindowsUpdate.exe, Lenovos LSE-funksjon, og alt annet søppel kan en typisk PC komme med.

Da vi skrev dette i fortiden, reagerte mange lesere at dette var unødvendig fordi du alltid alltid kunne utføre en ren installasjon av Windows for å kvitte seg med noen bloatware. Vel, tilsynelatende er det ikke sant - den eneste surefire-måten å få en bloatwarefri Windows-PC fra, er fra Microsoft Store. Det skal ikke være slik, men det er det.

Det som er spesielt bekymrende for WPBT, er ikke bare Lenovos fullstendige feil i å bruke den til å bake sikkerhetsproblemer og junkware til rene installasjoner av Windows. Det som spesielt er bekymringsfullt er at Microsoft gir funksjoner som dette til PC-produsenter i første omgang - spesielt uten ordentlig begrensning eller veiledning.

Det tok også flere år før denne funksjonen ble til og med oppdaget blant den bredere teknologiske verden, og det skjedde bare på grunn av et ubehagelig sikkerhetsproblem. Hvem vet hvilke andre ubehagelige funksjoner som er bakt inn i Windows for at PC-produsenter skal misbruke. PC-produsenter drar Windows omdømme gjennom muck og Microsoft trenger å få dem under kontroll.

Bildekreditt: Cory M. Grenier på Flickr